Vigilância de computadores e redes

Vigilância de computadores e redes é a espionagem[1] das atividades de usuários de computador,[2] dos dados armazenados no disco rígido de computadores,[3] ou dos dados sendo enviados ou recebidos através de redes de computadores como a Internet ou de redes privadas (Intranet),[4]Rede Privada Virtual (VPN),[5] sejam dados contendo texto, áudio ou vídeo.

Muitos grupos de Direitos civis e de defesa de Privacidade, como Repórteres sem Fronteiras, a Electronic Frontier Foundation[6] e outros, têm mostrado a enorme preocupação de que, com a crescente vigilância dos cidadãos, um sistema de Vigilância em massa venha gradualmente se estabelecendo, limitando gradualmente as liberdades pessoais. Nos Estados Unidos, grupos iniciaram inúmeras ações judiciais contra a Vigilância em massa pelo governo.[7] O grupo Anonymous invadiu sites do governo norte-americano em protesto contra o que considera "vigilância draconiana".[8]

NSA COTTONMOUTH-I

Índice

1 Práticas de Monitoramento

1.1 Censura

2 Programas de vigilância

2.1 Participação de empresas Criadoras dos Softwares

3 Vigilância de Redes

3.1 Softwares Maliciosos

3.2 Análise de Redes Sociais Virtuais

3.3 Monitoramento à distância

4 Monitoramento Off-line

5 Ver também

6 Referências

7 Ligações externas

Práticas de Monitoramento |

O monitoramento é feito sub-repticiamente e, na maioria das vezes, sem o conhecimento do usuário do computador, de comunidades, grupos, ou de toda a população de um país, como mostravam os documentos revelados através dos Spy Files 3[9] e posteriormente, em 2013, através das revelações dos programas de vigilância global feitas por Edward Snowden.[10]

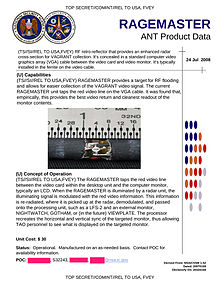

NSA RAGEMASTER

Pode ser feito por, ou à mando de governos,[11]empresas,[12][13][14] organizações criminosas,[15][16]ou indivíduos[17]. Pode ou não ser legal[18] e pode ou não pode exigir a autorização de um tribunal ou outro órgão independente.[19]

Censura |

Vigilância pode ser utilizada por governos para manter controle social. No fim de agosto de 2011 , a Bull foi suspeita de ajudar Muammar Gaddafi a monitorar e censurar a Internet na Líbia em 2009,[20] através de sua subsidiária Amesys.[21] De acordo com documentos divulgados pelo Mediapart, além de vender um sistema de rede de espionagem, a Amesys interceptou e-mails líbios.[22]

Programas de vigilância |

Em 2013, se tornou pública a existência do PRISM (programa de vigilância), através das revelações feitas por Edward Snowden,[23] mostrando milhares de documentos que expuseram vários programas utilizados pela NSA para monitoramneto e vigilância do tráfego Internet.[24][25]

Ultimamente, programas de vigilância de computadores e de rede se tornaram comuns e baratos e atualmente quase todo o tráfego de Internet pode ser monitorado, seja em busca de pistas para a atividades ilegais ou em espionagem industrial,[26] espionagem por governos, etc.[27]

Exemplo de espionagem industrial pelo Estado é o caso das operações da NSA para estabelecer parcerias com Empresas que contribuam para facilitar as interceptações de dados, como parte da execuçāo dos seus programas de Vigilância Global através da Vigilância de Computadores e Redes. Acordos sāo feitos pelo departamento da NSA chamado Operações de Fonte Especial(SSO). Através destas parcerias, vários países são alvo para a espionagem pela NSA.[28][29] Em 29 de março de 2014, o jornal Der Spiegel publicou documentos que mostram como parte do programa de Vigilância Global da NSA, mesmo os sistemas de satélite da Alemanha, se tornaram alvo de espionagem feita pelo CGHQ, membro do conhecido grupo chamado Five Eyes - Cinco Olhos, em português.[30]

NSA SPARROW II

NSA TRINITY

NSA HOWLERMONKEY

NSA FIREWALK

Participação de empresas Criadoras dos Softwares |

Uma lucrativa indústria vem crescendo exponencialmente em torno da criação de Softwares de espionagem e vigilância de computadores e de redes, seja para atender necessidades de governos, grupos, empresas ou individuos.[31][32]

Um exemplo de empresa criadora deste tipo de software e a Palantir Technologies, uma empresa americana criada em 2004 com um investimento da CIA, através da companhia In-Q-Tel,[33] empresa de Capital de risco através da qual a Agência Central de Inteligência investe em empresas de tecnologia para manter a CIA e outras agências de inteligência americana equipadas com a mais recente tecnologia da informação, [34] e que atua em público mas mantem a lista de companhias em que investe em segredo. Em dezembro de 2013, a Palantir foi avaliada em 9 bilhões de dólares norte-americanos.

[35]

[36]

Um número crescente de empresas vem dedicando recursos para atender a demanda de produtos direcionados a vigilância da Internet.[37][38]

Vigilância de Redes |

Vigilância de redes de computadores geralmente envolve mineração de dados[39] e análise de tráfego na Internet.[40]

Analisador de Rede é o monitoramento do tráfego de dados em uma rede de computadores. Conforme o fluxo de dados trafega na rede, o sniffer captura cada pacote e eventualmente decodifica e analisa o seu conteúdo de acordo com o protocolo definido em um RFC ou uma outra especificação.

Devido à quantidade de dados recolhidos por esses sniffers, computadores automatizados de vigilância são usados para vasculhar a grande quantidade de tráfego de Internet interceptada, filtrar e apresentar a informação que interessa, com uso de certas palavras ou frases, freqüência de visita a determinados sites, ou utilizando e-mail ou conversas para monitorar indivíduo ou grupo.

O XKeyscore, revelado em 2013, cumpre tal função. Comentando sobre o programa, o Jornal The Guardian, que teve acesso aos documentos sobre o programa revelados por Edward Snowden, afirmou que: "a quantidade de comunicações a que a NSA tem acesso por meio de programas como o XKeyscore é assustadoramente grande".[41][42]

Edward Snowden, comentando sobre sua experiência com o programa, afirmou:

Sentado em meu escritório, eu tinha a capacidade de analisar qualquer um, desde um contador até um juiz federal, incluindo o presidente, desde que eu tenha o seu email pessoal", palavras do ex-técnico da CIA Edward Snowden, em 10 de junho de 2013, quando revelou pela primeira vez ao mundo os documentos que detalhavam o programa de espionagem online dos Estados Unidos. Snowden falou ainda dos motivos pelos quais tais programas de Vigilância em massa precisam ser revelados ao mundo. [43]

Softwares Maliciosos |

(Ver Malware[44]para detalhes)

Existem várias maneiras de instalar tais softwares. [45]A mais comum é a instalação remota enviando um software malicioso como, por exemplo, um Rootkit criado especificamente para nao ser detetado por Antivírus, esconder a existência de certos processos ou programas de métodos normais de detecção e permitir contínuo acesso privilegiado a um computador. [46] ou usando uma Backdoor. [47] escondido para atacar um laptop alvo sem o conhecimento do proprietário. No planejamento do ataque contra a Wikileaks, a HBGarry, em e-mail publicado pelo grupo Anonymous, faz parte dos planos a instalação de um rootkit.[48]

Revelações de Edward Snowden publicadas no Der Spiegel em 29 de Dezembro de 2013, mostram que a NSA criou um um catálogo interno,[49][50] onde são listados as opções disponíveis as agencias de inteligência para acessar Backdoors. O catálogo enumera os diversos dispositivos eletrônicos para atingir os usuários finais, incluindo implantes no próprio hardware, em cabos, conectores e outros.[51] Os dispositivos são criados pela divisão da NSA chamada Operações de acesso adaptado (TAO) NSA (TAO)[52] - em inglês "Tailored Access Operations" -, uma divisão que se dedica a desenvolver meios de Hacking e se tornou a divisão de maior expansão recentemente, dedicada especialmente a criar tais dispositivos.[53]

As operações da TAO são consideradas pela agência como extremamente bem sucedidas.[54] O Catálogo ANT (NSA), criado pela divisao, oferece aos "clientes internos' da NSA, inúmeros itens para serem usados sub-repticiamente e camufladamente nos ataques dos programas de vigilância da NSA. De USBs[55] à cabos, há produtos para todo tipo de uso. Segundo o Der Spiegel, "A lista tem a forma de um catálogo de vendas por correspondência, a partir do qual os outros funcionários da NSA podem encomendar itens de tecnologias da divisão ANT para usar contra seus alvos nas operações de Vigilância global." [56][57][58][59][60][61][62][63][64] O documento foi criado em 2008.[65]

Pode ser usado ainda um Keylogger, que vai capturar senhas, números de cartão de crédito e qualquer informação teclada no computador invadido.[66]

Outro método é hacking um computador para ter acesso ao servidor da rede. Um software de vigilância remota pode ser instalado a partir dai.[67][67][68][69]

Análise de Redes Sociais Virtuais |

Uma forma comum de vigilância é a criação de mapas de análise de Redes sociais virtuais, dai o interesse da NSA em redes como Facebook, Orkut e outras.[70][71][72]

Monitoramento à distância |

Feita através de espionagem eletromagnética de computadores, como é o caso do Sistema TEMPEST,[73][74] que usa o processo conhecido como ataque tempest, uma técnica de ataque para vigilancia de computadores.

Conforme documentos revelados por Edward Snowden, publicados no Der Spiegel e apresentados por Jacob Appelbaum, na Congresso de Comunicação Chaos (Chaos Communication Congress, em inglês) de 2013, mostra, que a NSA criou dispositivos especialmente para este tipo de coleta de dados. O RAGEMASTER, criado pela divisão da NSA chamada Operações de acesso adaptado (TAO) NSA (TAO), é um implantes de hardware para interceptar sinais de imagem a partir de monitores VGA. Ele funciona de forma passiva, usando o sinal que está sendo refletido para as ondas de radar transmitidos externamente. O implante está escondido no isolamento ferrite do cabo de monitor VGA, que está localizado logo atrás do conector do monitor.[75]

Também foram criados implantes a serem escondidos em USB's distribuídas sem o conhecimento dos usuários.

O catálogo foi publicado na integra em dezembro de 2013 como "Catálogo da NSA - Implantes para quase todo maior Software/Hardware/Firmware" (NSA’s ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware) [76]

Monitoramento Off-line |

NSA CTX4000

Entre os dispositivos contidos no Catálogo ANT (NSA), estão listados dispositivos como o chamado "CTX4000".[77] Um dispositivo que atua como um radar para captar o que esta projetado na tela de um computador mesmo quando o usuário esta off-line. O pequeno dispositivo emite uma onda eletromagnética contínua na direção do usuário do computador e pode então "iluminar" o sistema para a recuperação de informações na tela, mesmo quando o usuário esta off-line, ou seja, mesmo quando o usuário não esta conectado a internet.[78]

Os dados do computador do usuário podem, então, ser interceptados apontando para a direção do usuário o dispositivo de captação que é listado no Catálogo ANT (NSA).

O catálogo mostra que em 2008 o CTX4000 foi substituido pelo siatema PHOTOANGLO, feito em conjunto pela NSA e GCHQ. O aparelho de captação do sinal sendo emitido pelo computador da usuário é pequeno e facilmente escondido.[79]

Ver também |

- Centro de Processamento de Dados Utah

COINTELPRO, série de projetos secretos e, às vezes, ilegais, conduzidos pelo FBI, visando eliminar organizações políticas dos EUA

- Denunciantes NSA : William Binney, Thomas Andrews Drake, Mark Klein,Thomas Tamm, Russ Tice

ECHELON - coleta e análise de rede operado em nome da Austrália, Canadá , Nova Zelândia, Reino Unido, e nos Estados Unidos

GhostNet - operação de espionagem cibernética em grande escala descoberta em março de 2009

MAINWAY - banco de dados da Agência de Segurança Nacional americana (NSA) que contém metadados para milhões de chamadas telefónicas- Vigilância Global

- Serviço de Coleta Especial (SCS)

FinFisher — trojan usado por vários países

TEMPEST — NSA- Vigilância em massa

WARRIOR PRIDE — NSA e GCHQ usados contra Smartphones

Referências

↑ O Globo: Mapa mostra volume de rastreamento do governo norte-americano - O Globo

↑ «EUA podem espionar quase tudo que internauta faz, revelam documentos. Com base em dados fornecidos por Edward Snowden, jornal inglês mostra como funciona o XKeyscore, programa mais abrangente do serviço secreto norte-americano, que permite interceptar qualquer atividade Online sem autorização» 🔗. Carta Capital. 31 de julho de 2013. Consultado em 14 de março de 2014

↑ «Agência britânica coletou imagens transmitidas por câmeras de usuários no mundo todo, informa reportagem do jornal 'The Guardian'». Veja. 27 de fevereiro de 2014. Consultado em 14 de março de 2014

↑ 28/11/2001: Folha Online - Informática - Canal Aberto: Para que serve uma intranet? - 28/11/2001

↑ VPN: Rede Privada Virtual - VPN

↑ Electronic Frontier Foundation: All EFF's Legal Cases | Electronic Frontier Foundation

↑ aclu_report_bigger_monster_weaker_chains.pdf: monsters & chains report - aclu_report_bigger_monster_weaker_chains.pdf

↑ ZDNet: Anonymous hacks UK government sites over 'draconian surveillance' | ZDNet

↑ undefined: Spy Files 3

↑ «Mapa mostra volume de rastreamento do governo norte-americano Brasil é o país mais monitorado da América Latina». O Globo. 11 de junho de 2013. Consultado em 19 de março de 2014

↑ «Documento obtido por Edward Snowden reforça a idéia de que as polícias secretas de alguns países europeus mantêm colaboração próxima com a Agência de Segurança Nacional dos EUA». Público (jornal portugues). 31 de outubro de 2013. Consultado em 14 de março de 2014

↑ Black ops: Como a HBGary criou backdoors para o governo Ars Technica

↑ «Anatel deve concluir análise sobre participação de empresas em espionagem». Correio Braziliense. 20 de agosto de 2013. Consultado em 14 de março de 2014

↑ «EUA têm acesso direto aos servidores de Google, Facebook e Apple, dizem jornais». Carta Capital. 6 de junho de 2013. Consultado em 14 de março de 2014

↑ How Team of Geeks Cracked Spy Trade - WSJ.com

↑ «NSA estaria criando computador para decifrar códigos». Jornal do Brasil. 7 de junho de 2013. Consultado em 14 de março de 2014

↑ Usage of software products for computer monitoring, keylogger.org Predefinição:Ref-en

↑ «Juiz norte-americano diz que programa de vigilância da NSA é ilegal». 16 de dezembro de 2013. Consultado em 14 de março de 2014

↑ buzzfeed.com: 10 Coisas que você não sabia sobre os Programas de Vigilância da Agência de Segurança Nacional (em inglês)

↑ wikiwix.com: Wikiwix's cache

↑ The Enemies of Internet: Amesys - The Enemies of Internet

↑ WSJ.com: Censorship Inc.: Life Under the Gaze of Gadhafi's Spies - WSJ.com

↑ «Entenda o caso de Edward Snowden, que revelou espionagem dos EUA». G1. 2 de julho de 2013. Consultado em 14 de março de 2014

↑ «Entenda o monitoramento dos EUA - Documentos revelados por Snowden mostram a ação da NSA». O Estado de S. Paulo. 26 de outubro de 2013. Consultado em 14 de março de 2014

↑ The Washington Post: Slides da NSA explicam a coleta de dados pelo Programa PRISM (em inglês) - The Washington Post

↑ «Espionagem mira recursos naturais, diz Celso Amorim Não é à toa que a Petrobrás e o nosso Ministério das Minas e Energia foram alvo de espionagem digital, afirmou o ministro». O Estado de S. Paulo. 24 de fevereiro de 2014. Consultado em 14 de março de 2014

↑ «Espionagem: como as agências de inteligência coletam dados». BBC. 31 de outubro de 2013. Consultado em 15 de Março de 2014

↑ Govt. violates privacy safeguards to secretly monitor Internet traffic

↑ Der Spiegel: NSA Put Merkel on List of 122 Targeted Leaders - The Intercept

↑ GCHQ and NSA Targeted Private German Companies - SPIEGEL ONLINE

↑ Enemigos de Internet: EMPRESAS ENEMIGAS DE INTERNET Archive - Enemigos de Internet

↑ Businessweek: Meet The CIA's Venture Capitalist - Businessweek

↑ In-Q-Tel, CIA's Venture Arm, Invests in Secrets: Terence O'Hara - In-Q-Tel, CIA's Venture Arm, Invests in Secrets

↑ Company Profile from Hoover’s: In-Q-Tel, Inc. | In-Q-Tell a empresa de Capital de risco da CIA - Perfil da Companhia - Hoover

↑ | Big Data, Big Bucks: Palantir avaliada em $9 Bilhoes - Digits - WSJ

↑ Business Insider: PRISM Is Also Product From Palantir - Business Insider

↑ Produtos americanso ajudam a bloquear a WE no Oriente Medio (U.S. Products Help Block Mideast Web) - WSJ.com

↑ AMESYS - Enemigos de Internet

↑ inf.ufg.br: RT-INF_001-09.pdf

↑ cartacapital.com.br: O que precisamos do marco civil da internet — CartaCapital

↑ / «Programa da NSA vigia "praticamente tudo" na Internet por Ricardo Simões Ferreira» Verifique valor|url=(ajuda). Diário de Notícias (Portugal). 01 agosto de 2013. Consultado em 19 de março de 2014 Verifique data em:|data=(ajuda)

↑ «Mapa mostra volume de rastreamento do governo norte-americano Brasil é o país mais monitorado da América Latina». O Globo. 11 de junho de 2013. Consultado em 19 de março de 2014

↑ «Como funciona a ferramenta dos EUA para monitorar a web». BBC. 2 de agosto de 2013. Consultado em 19 de março de 2014

↑ The Intercept: How the NSA Plans to Infect 'Millions' of Computers with Malware - The Intercept

↑ Persistent, Stealthy, Remote-controlled Dedicated Hardware Malware: CCC-TV - Persistent, Stealthy, Remote-controlled Dedicated Hardware Malware

↑ tecmundo.com.br: O que é rootkit?

↑ Dúvidas Terra: Que funcionalidades um rootkit pode conter? - Dúvidas Terra

↑ Black ops: how HBGary wrote backdoors for the government | Ars Technica

↑ Interactive Graphic: The NSA's Spy Catalog - SPIEGEL ONLINE

↑ How the U.S. Government Hacks the World - Businessweek

↑ Catalog Reveals NSA Has Back Doors for Numerous Devices - SPIEGEL ONLINE

↑ The NSA has its own team of elite hackers

↑ As poderosas ferramentas que a NSA utiliza em seu esforço para espionar Redes Globais (The NSA Uses Powerful Toolbox in Effort to Spy on Global Networks) - SPIEGEL ONLINE

↑ Business Insider: NSA Has Spyware Backdoor On iPhone - Business Insider

↑ Ars Technica: Your USB cable, the spy: Inside the NSA’s catalog of surveillance magic | Ars Technica

↑ Catalog Reveals NSA Has Back Doors for Numerous Devices - SPIEGEL ONLINE

↑ The Daily Dot: The NSA has nearly complete backdoor access to Apple's iPhone | The Daily Dot

↑ The NSA Has Crazy Good Backdoor Access to iPhones

↑ NSA Has Spyware Backdoor On iPhone - Business Insider

↑ by Devindra Hardawar: The iPhone has reportedly been fully hacked by the NSA since 2008 (Update: Apple denies working with NSA) | VentureBeat | Security | by Devindra Hardawar

↑ forbes.com: The NSA Reportedly Has Total Access To The Apple iPhone

↑ WIRED: NSA Hackers Get the ‘Ungettable’ With Rich Catalog of Custom Tools | Threat Level | WIRED

↑ Tax and Spy: How the NSA Can Hack Any American, Stores Data 15 Years: DailyTech - Tax and Spy: How the NSA Can Hack Any American, Stores Data 15 Years

↑ : NSA worked on iPhone spyware to remotely monitor users, leaked documents show

↑ NSA’s backdoor catalog exposed: Targets include Juniper, Cisco, Samsung, Huawei — Tech News and Analysis

↑ Detailed comparison of the best software for keystroke recording and activity monitoring, keylogger.orgPredefinição:Ref-en

↑ ab EXAME.com: NSA infectou computadores brasileiros, diz relato - EXAME.com

↑ Pplware: PRISM: o sistema norte-americano que regista tudo o que fazemos | Pplware

↑ ccc.de: Transcrito (Ingles) - Congresso de Comunicação Chaos apresentacao da Electronic Frontier Foundation- Schedule 30C3

↑ «CPI da Espionagem vai ouvir Google, Facebook e empresas de telefonia». Senado Federal do Brasil. 24 de setembro de 2013. Consultado em 14 de março de 2014

↑ «Microsoft colaborou com espionagem dos EUA, diz 'Guardian'». O Globo. 11 de julho de 2013. Consultado em 14 de março de 2014

↑ New York Times: Can Network Theory Thwart Terrorists? - New York Times

↑ cic.unb.br: Devagar com o andor da urna-Comentários sobre testes de penetração no TSE e de sua cobertura midiática-Professor Pedro A. D. Rezende-Universidade de Brasília-29 de novembro de 2009

↑ pet2004-fpd.pdf: Electromagnetic Eavesdropping Risks of Flat-Panel Displays - pet2004-fpd.pdf

↑ Interactive Graphic: The NSA's Spy Catalog - SPIEGEL ONLINE

↑ LeakSource: NSA’s ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware | LeakSource

↑ Fair Use Tracker: TagTeam :: CTX4000: NSA Exploit of the Day - Current Berkman People and Projects - Fair Use Tracker

↑ nsa-ant-ctx4000.jpg CTX4000

↑ InfoSec Institute: How the NSA Monitors Target Computers with Radar Wave Devices - InfoSec Institute

Ligações externas |

Catalogo da NSA - Iterativo - com os dispositivos de vigilancia criados pela TAO]- Vídeo: Você quebrou a Internet. Nós estamos fazendo uma GNU a nós

«The NSA Files (Dozens of articles about the U.S. National Security Agency and its spying and surveillance programs)». The Guardian. 2013

"Digital Security and Privacy for Human Rights Defenders", by Dmitri Vitaliev

"Media Freedom Internet Cookbook" by the OSCE Representative on Freedom of the Media, Vienna, 2004.

"Online Survival Kit", We Fight Censorship project of Reporters Without Borders.